WinRAR是一個廣泛使用的文件壓縮工具,最近發現了一個嚴重漏洞。當用戶打開特製的RAR存檔時,攻擊者可以遠程執行任意代碼。這個漏洞被追蹤為CVE-2023-40477,是由於恢復卷的處理中出現錯誤所致。Zero Day Initiative的安全研究人員發現了這個漏洞並向WinRAR的開發人員報告了此問題。開發人員已經發布了一個新版本,WinRAR 6.23,修復了這個問題。建議用戶將他們的WinRAR安裝更新到6.23或更高版本以保護自己免受此漏洞的影響。

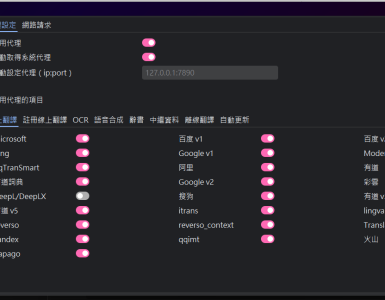

升級方法:

下載最新版本安裝

安裝後就會是最新版了

免責聲明

合理使用的免責聲明

本站的使用者可能會使用未經版權所有者特別授權的版權材料。本站將這些材料用於教學、學術或研究。

本網站認為這構成了美國版權法第107條規定的對任何此類版權材料的 “合理使用”。

如果您希望將本站中的版權材料用於盈利或其他目的,而不是合理使用,您必須獲得版權所有者的許可。

外部鏈接免責聲明

本站可能包含外部網站的鏈接,這些網站並非由本網站提供或維護,也與本網站沒有任何關聯。

請注意,本網站不保證這些外部網站上任何信息的準確性、相關性、及時性或完整性。

贊助網站免責聲明

本網站為非營利網站,所有捐助費用用於社區公益活動,伺服器維護。

觀點表達免責聲明

本站可能包含作者的觀點和意見,不一定反映任何其他作者、機構、組織、或本網站的官方政策或立場。